Tempo di lettura: 3 min

Circa un anno fà ho attivato la card Telepass Premium che, pagando un tot al mese mi permetteva di avere alcune agevolazioni.

In realtà l'unica cosa che mi interessava era il fatto che, a quanto pare, se si ferma l'auto in autostrada il carro attrezzi è gratuito per cui ho preferito pagare qualche euro in più al bimestre ed avere una sorta di assicurazione in caso di fermo in autostrada.

La carta premium in realtà sembra abbia tante altre agevolazioni, sconti di qua, sconti di la e cosi via. Ma dato che io sono molto scettico su queste cose non me ne sono mai interessato.

Oggi è arrivato un mail promozionale che mi informava che se facevo rifornimento sulla rete autostradale nelle stazioni di rifornimento di due case petrolifere avrei avuto lo sconto di 7,5 centesimi di euro al litro.

Stasera ritorno a casa in auto in autostrada e, guarda caso, resto a secco. Decido, visto che domani mi devo alzare presto e che alla fine si fà sempre tutto di corsa, di fare subito rifornimento. Ora, dato che il distributore prima della mia uscita, è proprio uno di quelli aderenti all'iniziativa, mi dico che è il caso di dare una chance a questa promozione.

Allora premesso che a leggere bene i termini della promozione, cosa che ho fatto ora a casa, lo sconto alla pompa è di soli 2,5 centesimi di euro al litro e gli altri 5 te li ridanno come sconto sulla prossima fattura del telepass. Ma comunque, direte, alla fine sono sempre 7,5 cent/€ per litro. E invece a quanto pare no. O almeno a me non è sembrato che le cose siano proprio come descritte dalla promozione.

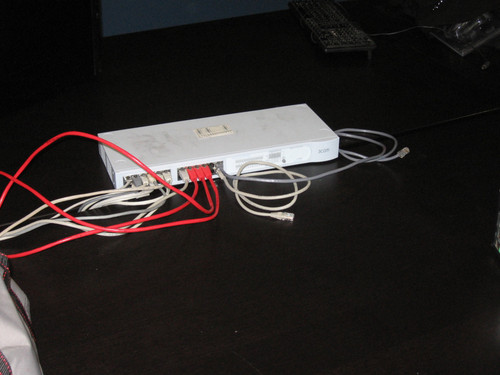

Innanzitutto, il cartello all'ingresso dell'area di servizio segnava come prezzo del gasolio 1,331 €/l e, come vedete dallo scontrino qui sotto,

tanto ho pagato quindi, di fatto, i 2,5 cent/€ di sconto alla pompa se li è fumati qualcuno perchè a me questa parte dello sconto non l'hanno fatto nonostante mi abbiano caricato l'importo sulla carta premium.

Rimangono quindi (speriamo) i 5 cent/€ che mi restituiranno sulla fattura telepass. Ma facciamo due conti.

Ho acquistato 40,59 litri di diesel pagandoli 54,03 €. Mi aspetto quindi uno sconto di

40,59 * 0,05 = 2,03 € e quindi in definitiva ho pagato un pieno

54,03 - 2,03 = 52,00 €.

Un bel risparimo. Se non fosse che all'uscita dell'autostrada, a 5 Km dal punto dove ho fatto benzina c'è il mio distributore "di fiducia" dove stasera, al self service, il diesel costava 1,228 €/l e quindi se avessi fatto 5 Km in più e avessi dato un po' più di fiducia al mio distributore "di fiducia" e un po' meno alle "solite" promozioni avrei speso

40,59 * 1,228 = 49,84 €

con un risparmio di oltre 3 € rispetto a quanto ho effettivamente pagato il pieno.

Chi ci ha guadagnato con questa "maxi promozione"? Qualcuno può chiarire questa discrepanza o almeno mostrarmi dove la mia logica ha fallito?