Tempo di lettura: 7 minAlcuni commenti a caldo, impressioni, cose positive e piccole pecche che ho rilevato sull'evento oltre ai miei personali commenti sui talk a cui ho assistito.

Innanzitutto non fatevi prendere la mano dal fatto che sotto gli "alert" sono maggiori del numero di "pallini verdi". L'evento è andato in definitiva benissimo. Va solo tenuto conto che nel dire "è andato tutto bene" si sottintende magari che mille cose sono andate bene e se poi quindi si enunciano, per esempio, quattro cose che sono andate male, il rapporto malus/bonus va visto come 4/1000 e non 4/1.

Inoltre, ma questo dovrebbe essere ovvio, le critiche di cui sotto non sono critiche agli organizzatori ma un motivo per stimolarli a migliorare l'evento che nel suo insieme prende un bel otto pieno.

Iniziamo dalla location e dall'organizzazione.

La location, la stessa degli anni precedenti è eccellente, grande sala convegni, poltrone Frau comodissime, acustica ottima e posizione comoda da raggiungere dall'autostrada. Un po' di scomodità nel parcheggio, aggravata dalla pioggia che oggi imperversava su Lanciano e dal fatto che il parcheggio antistante la banca che ospitava l'evento fosse stato riservato alle autorità.

La location, la stessa degli anni precedenti è eccellente, grande sala convegni, poltrone Frau comodissime, acustica ottima e posizione comoda da raggiungere dall'autostrada. Un po' di scomodità nel parcheggio, aggravata dalla pioggia che oggi imperversava su Lanciano e dal fatto che il parcheggio antistante la banca che ospitava l'evento fosse stato riservato alle autorità.

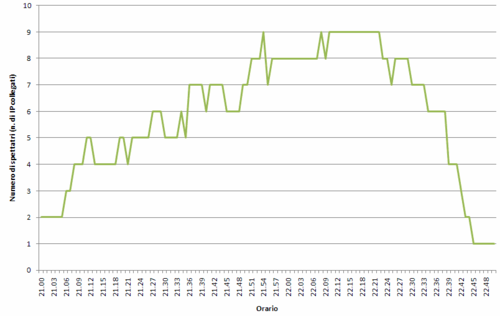

Mancanza di un coffe break nella sessione mattutina e pomeridiana. E' difficile restare concentrati dalle 9 alle 13 e infatti, negli ultimi due talk della mattina la sala era passata da un pienone a 2/3 dei posti vuoti e chi, previdentemente, si è portato un cornetto da casa, ha avuto tutta l'invidia di chi gli stava attorno

Un questionario da distribuire agli spettatori e da recuperare a fine giornata per ottenere le impressioni sull'evento e cosa gli spettatori hanno gradito e cosa no è un segno di attenzione nei confronti degli utenti di tali eventi e un modo per capire cosa è ok, cosa va corretto e cosa va eliminato.

Un questionario da distribuire agli spettatori e da recuperare a fine giornata per ottenere le impressioni sull'evento e cosa gli spettatori hanno gradito e cosa no è un segno di attenzione nei confronti degli utenti di tali eventi e un modo per capire cosa è ok, cosa va corretto e cosa va eliminato.

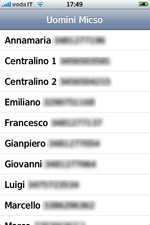

Tu arrivi la mattina alla reception, dici il tuo nome presente nell'elenco degli iscritti, consegni il foglio di prenotazione via web e ti senti dire: "Ok, puoi andare, ciao". Non va bene, almeno una targettina con il nome e cognome, un laccetto, due fogli di carta, una penna, un foglio con il programma della giornata, un qualcosa che ti faccia riconoscere come partecipante dell'evento; insomma fate voi, ma qualcosa andava lasciata.

Tu arrivi la mattina alla reception, dici il tuo nome presente nell'elenco degli iscritti, consegni il foglio di prenotazione via web e ti senti dire: "Ok, puoi andare, ciao". Non va bene, almeno una targettina con il nome e cognome, un laccetto, due fogli di carta, una penna, un foglio con il programma della giornata, un qualcosa che ti faccia riconoscere come partecipante dell'evento; insomma fate voi, ma qualcosa andava lasciata.

Connettività!!! Sono stato a Pisa, un evento organizzato da ragazzi per i ragazzi eppure tutti avevano INTERNET WiFi grazie alla connettività offerta dall'università dopo la presentazione di nome e cognome e la consegna di credenziali di accesso. Invece qui a Lanciano non c'era una sola rete WiFi disponibile e la cosa era aggravata dal fatto che la sala dell'evento era in un piano ribassato e non c'era campo di nessun operatore telefonico. Quindi più di sei ore isolati dal mondo con la gente che saliva sopra solo per essere assaliti da SMS di notifica di telefonate perse e questo, soprattutto per un evento informatico, è personalmente fastidioso. WiFi + Captive portal per tutti.

Connettività!!! Sono stato a Pisa, un evento organizzato da ragazzi per i ragazzi eppure tutti avevano INTERNET WiFi grazie alla connettività offerta dall'università dopo la presentazione di nome e cognome e la consegna di credenziali di accesso. Invece qui a Lanciano non c'era una sola rete WiFi disponibile e la cosa era aggravata dal fatto che la sala dell'evento era in un piano ribassato e non c'era campo di nessun operatore telefonico. Quindi più di sei ore isolati dal mondo con la gente che saliva sopra solo per essere assaliti da SMS di notifica di telefonate perse e questo, soprattutto per un evento informatico, è personalmente fastidioso. WiFi + Captive portal per tutti.

L'anno scorso, durante il buffet a pranzo, a causa della scarsità di materia prima e della calca attorno alle poche cibarie eravamo stati costretti ad andare a pranzo ad un ristorante nel centro di Lanciano. Quest'anno devo dire che le cose sono andate decisamente meglio. Cibo ottimo, variegato e abbondante. Nulla da eccepire se non...

L'anno scorso, durante il buffet a pranzo, a causa della scarsità di materia prima e della calca attorno alle poche cibarie eravamo stati costretti ad andare a pranzo ad un ristorante nel centro di Lanciano. Quest'anno devo dire che le cose sono andate decisamente meglio. Cibo ottimo, variegato e abbondante. Nulla da eccepire se non...

la logistica del buffet. Si sà che ai convegli, noi spettatori ci trasformiamo in cavallette e mettere tutto il cibo disponibile in uno spazio ristretto causa, come dimostrato ampiamente oggi, ad una ressa indescrivibile dove lo scopo principale è stato quello di accaparrarsi l'ultimo boccone piuttosto che godersi l'ottimo buffet. Per il prossimo anno consiglio una tavolata a forma di quadrato centrale con i camerieri al centro e i clienti che gravitano attorno al pianeta cibo.

Parliamo ora dei talk a cui ho partecipato

Da bravo padrone di casa, apre le danze il prof. Antonio Teti che introduce la problematica della sicurezza, filo conduttore di tutto il convegno anche grazie all'ausilio di notizie prese dal background degli eventi dell'ultimo periodo. Alcune notizie colgono il segno altre era meglio renderle un po' meno sensazionalistiche. Inoltre, se si può perdonare l'imprecisione all'uomo della strada, non si può perdonare a Teti, che sa benissimo la differenza tra hacker e cracker, l'uso del primo in termini negativi. Voto: 8

Da bravo padrone di casa, apre le danze il prof. Antonio Teti che introduce la problematica della sicurezza, filo conduttore di tutto il convegno anche grazie all'ausilio di notizie prese dal background degli eventi dell'ultimo periodo. Alcune notizie colgono il segno altre era meglio renderle un po' meno sensazionalistiche. Inoltre, se si può perdonare l'imprecisione all'uomo della strada, non si può perdonare a Teti, che sa benissimo la differenza tra hacker e cracker, l'uso del primo in termini negativi. Voto: 8

Secondo talk, questa volta da dimenticare, di Nicolò Pollari, Generale di Corpo d’Armata. Da dimenticare perchè risulta alla fine un intervento difficile se non impossibile da seguire con slide caotiche che in alcuni punti ricordano i labirinti di Pac-Man. L'uso di termini fantasiosi quali "si passa da momenti di fisiologia a momenti di patologia" non aiutano di certo la qualità generale dell'intervento ne aiuta il fatto che abbia sforato di oltre mezz'ora la lunghezza prevista per il talk. Alla fine era palese che anche lui si era reso conto di come avesse annoiato la platea. Voto: 4

Terzo intervento relativo a una descrizione della rete di sicurezza della difesa di un colonnello che sostituiva un ammiraglio di divisione. Ci siamo quindi resi conto che, in realtà, non sono gli informatici ad amare gli acronimi ma i militari che ci sguazzano come non mai con un rapporto, nelle slide, di un acronimo ogni due parole. Questo, assieme alla non dimestichezza di tali acronimi da parte della generalità del pubblico ha reso l'intervento personalmente poco interessante e comprensibile. Un po' di incertezza nella lettura delle slide, forse dovuta alla sostituzione del relatore ha reso la cosa, soprattutto all'inizio ancora più complicata. Voto: 5

A ristabilire in parte il tempo perso nel secondo intervento ci pensa Marco Strano, non nuovo a queste performance in quanto ricordo di un suo recupero analogo ad un convegno a Roma. Finalmente, inoltre, abbiamo qualcuno che, seppur con alcune note a margine, spiega che ci sono delle differenze tra l'uso del termine hacker e che spesso, invece che questo termine, andrebbe usato quello di cracker quando inteso in senso negativo. Chiaro e incisivo, riesce a far sorridere la platea in alcune situazioni con battute sagaci. Voto: 8

A ristabilire in parte il tempo perso nel secondo intervento ci pensa Marco Strano, non nuovo a queste performance in quanto ricordo di un suo recupero analogo ad un convegno a Roma. Finalmente, inoltre, abbiamo qualcuno che, seppur con alcune note a margine, spiega che ci sono delle differenze tra l'uso del termine hacker e che spesso, invece che questo termine, andrebbe usato quello di cracker quando inteso in senso negativo. Chiaro e incisivo, riesce a far sorridere la platea in alcune situazioni con battute sagaci. Voto: 8

Luciano D'Amico, dell'università di Teramo, introduce brevemente e senza slide l'argomento trattato nel prossimo master all'università di Teramo, la rilevanza strategica della sicurezza dei dati. Un intervento senza lode e senza infamia. Voto: 6

Luciano D'Amico, dell'università di Teramo, introduce brevemente e senza slide l'argomento trattato nel prossimo master all'università di Teramo, la rilevanza strategica della sicurezza dei dati. Un intervento senza lode e senza infamia. Voto: 6

L'ultimo intervento della mattinata a cui ho assistito, una presentazione commerciale/tecnica del framework di IBM per la sicurezza non mi ha soddisfatto. Utile per chi magari usa gli strumenti IBM, per il sottoscritto solo apatia. Voto: 5.5

Come l'anno scorso, anche se in misura minore, l'evento prende vita nel pomeriggio con la prova pratica di cracking del duo Aruzzoli, Orlandi. Anche quest'anno un'impostazione "scenografica" buona, come buona l'interpretazione dei due informatici prestati al ruolo di attori. La storia. Un messaggio, dalla sede cinese, della fantomatica Axel annuncia il tentativo di un dipendente di vendere segreti industriali sulla crittografia quantistica. E' il CEO in persona della Axel che da al duo il compito di investigare su una macchina fotografica digitale del presunto colpevole che sembra essere stata usata per trasportare i dati rubati fuori dall'azienda ma che ora risulta vuota e nell'installazione da remoto, sul computer del sospetto, di un keylogger sviluppato in casa da Aruzzoli. Devo dire che l'anno scorso la realizzazione del tentativo di cracking aveva convinto un po' di più grazie a una più fluida e collegata sequenza degli eventi. Quest'anno la storia sembravano un po' più disomogenea e le azioni separate le une dalle altre. Ma alla fine può essere, senza ombra di dubbio, segnalato come il miglior intervento della giornata che merita il massimo dei voti. Voto: 10.

Come l'anno scorso, anche se in misura minore, l'evento prende vita nel pomeriggio con la prova pratica di cracking del duo Aruzzoli, Orlandi. Anche quest'anno un'impostazione "scenografica" buona, come buona l'interpretazione dei due informatici prestati al ruolo di attori. La storia. Un messaggio, dalla sede cinese, della fantomatica Axel annuncia il tentativo di un dipendente di vendere segreti industriali sulla crittografia quantistica. E' il CEO in persona della Axel che da al duo il compito di investigare su una macchina fotografica digitale del presunto colpevole che sembra essere stata usata per trasportare i dati rubati fuori dall'azienda ma che ora risulta vuota e nell'installazione da remoto, sul computer del sospetto, di un keylogger sviluppato in casa da Aruzzoli. Devo dire che l'anno scorso la realizzazione del tentativo di cracking aveva convinto un po' di più grazie a una più fluida e collegata sequenza degli eventi. Quest'anno la storia sembravano un po' più disomogenea e le azioni separate le une dalle altre. Ma alla fine può essere, senza ombra di dubbio, segnalato come il miglior intervento della giornata che merita il massimo dei voti. Voto: 10.

A questo punto ho dovuto abbandonare l'evento non prima però di aver salutato i membri dell'associazione che ha organizzato tutto questo e che merità l'ultimo commento di questo articolo.

La società italiana delle scienze informatiche e tecnologiche (SISIT), ultima nata (settembre 2008) nel panorama delle associazioni informatiche ha avuto il battesimo del fuoco con l'organizzazione di questo imponente evento. Oltre 200 partecipanti, moltissime forze dell'ordine e militari, tutta l'informatica adriatica che conta presente all'evento e, sebbene le mie critiche costruttive di cui sopra, tutto comunque si svolge nel migliore dei modi possibili. Tantissime nuove sottoscrizioni al banco SISIT presente all'evento e tutto il direttivo e soci fondatori che danno il massimo e riescono a profondere un senso di serietà, responsabilità e forza che risulta anomalo per una neonata associazione. In definitivà una prima prova superata a pieni voti da questa associazione che sicuramente farà parlare di se nel panorama informatico italiano e che darà sicuramente slancio, innovazione e fiducia ai tanti associati. Voto: 10.

[Update del 08 ottobre 2008]

TBR mi ricorda che ho dimenticato di parlare dell’attestato che l’anno scorso era a colori su carta “importante”, quest’anno in b/n su normalissima carta A4. Inoltre sul mio c’era “si attesta che Emiliano Bruni ha partecipato come relatore” con la scritta “come relatore” cancellata a penna. Vabbè, visto che qualche volta qualche talk lo faccio anch’io, ho pensato egocentricamente che sulle prime avessero voluto farmi fare un talk e poi c’avessero ripensato ma poi guardandomi intorno mi sono accorto che tutti quelli che avevano in mano l’attestato avevano la stessa scritta cassata con la penna